网络工程师成长日记417-西安如家酒店无线覆盖技术支持

网络工程师成长日记417-西安如家酒店无线覆盖技术支持

这是我的第417篇原创文章,记录网络工程师行业的点点滴滴,结交IT行业有缘之人

西安某汉庭连锁酒店WIFI部署项目报告

29日中午,我们来到位于西安某路的汉庭连锁酒店。

刚到酒店,由于前期没有良好的沟通和了解。

在到达项目现场后,我们发现手头没有项目需求,没有项目拓扑,手头工作完全没有办法展开。

店长在和我们见面后,安排了住宿并且拿来了我们需要配置安装的设备。

是一台cisco2104型号的WLC无线控制器和两台cisco2960系列的POE交换机。

等我们去了机房,发现设备没有上架,物理拓扑也没有连接起来。

当时我们就比较郁闷,这让我们怎么做后续的工作,布线按理来说不是我们的任务。

我们商量,这个现在没有办法,我们要把WIFI搭建起来,现在布线的工作我们也必须要做,但是需要拓扑图。

在我们与店长的交流过程中,发现店长人脾气很好,但是在技术上是一个小白,什么都不懂。

只有一个要求,我们店现在需要WIFI上网,什么时候能够让我们店的WIFI可以正常使用并且要求我们给出几个小时能够做好。

和一个技术上的小白沟通你需要拓扑需要项目需求,是很费力的,而且往往在你说了很多的时候,客户表现出不太耐烦的情绪。

当时我们自信心很充足,考虑只有3个设备应该在4-5个小时就可以配置完成,便给店长答复4-5个小时就够了

终于在下午4点多的时候,店长拿来了项目需求,但是还是没有拓扑。

我们决定先在房子对WLC进行配置,等到拓扑有了以后再上架接线。

项目需求如下:

一、网络设备命名规则

控制器及POE交换机命名

规则:

省名称_城市名称_门店名称_物理位置_设备类型及编号

二、地址规划:

网段用途 网络地址范围 用途

无线/交换机管理网段 10.11.12.1/25 无线网关虚拟IP

10.11.12.2/25无线-2811地址

10.11.12.3/25无线-1841地址

10.11.12.4/25备用

10.11.12.5/25备用

10.11.12.6/25无线POE机管理IP

10.11.12.11/25备用

10.11.12.14/25DY台WLC管理IP

10.11.12.15/25第二台WLC管理IP

10.11.12.16/25备用

10.11.12.17/25备用

AP网段 172.30.1.1/24 AP网段网关(vlan9)

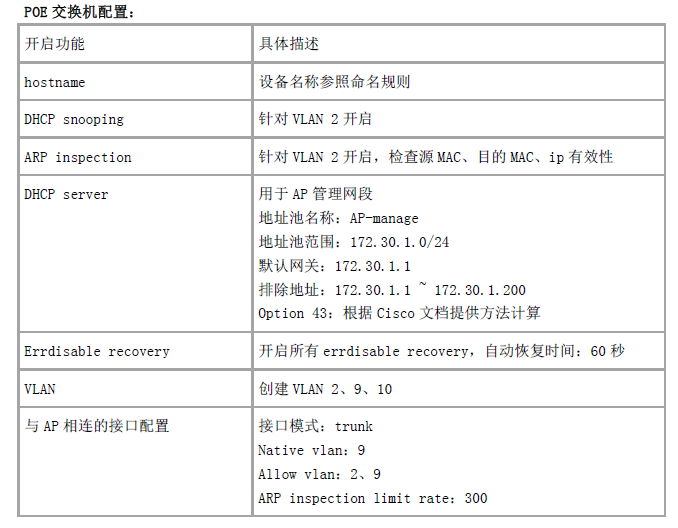

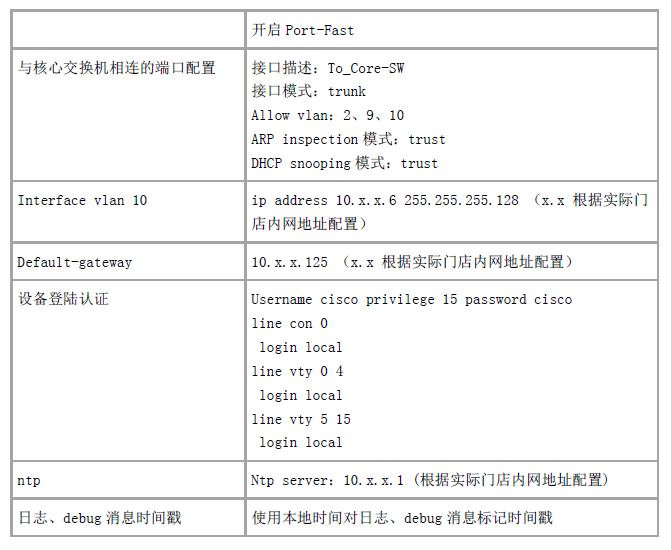

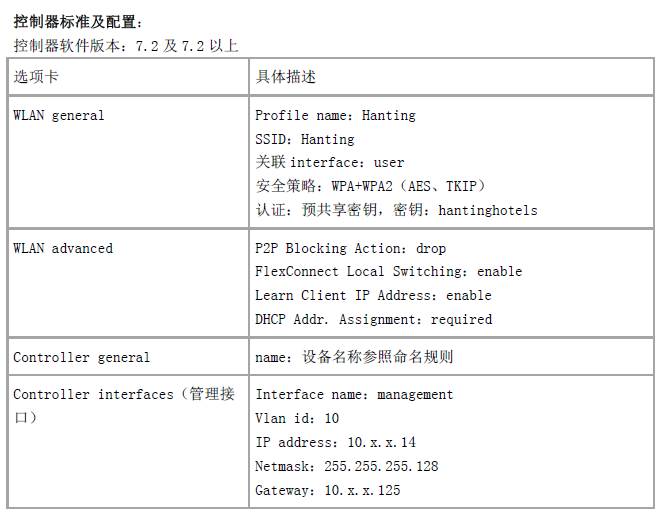

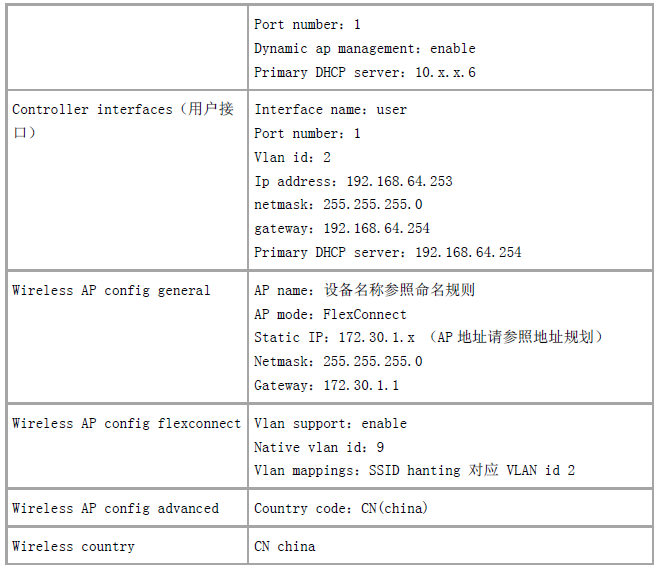

三、配置要求及标准

我们拿到配置手册还出了一个问题,在DY次给我们的网段划分中,没有明确告诉我们网段。

告诉我们的是10.xx.xx.6.我们以为是中间的部分是让我们随意配置。

结果过一会我们询问店长,店长打电话咨询后才知道,原来中间的部分也是固定的,不能随意配置。

对于WLC的DY次配置,我们觉得不是很难。很快就配置好了,这个时候我们还是自信满满的。

然后去机房对两台POE进行了配置。

配置要求其中一台POE需要配置一个DHCP服务器。

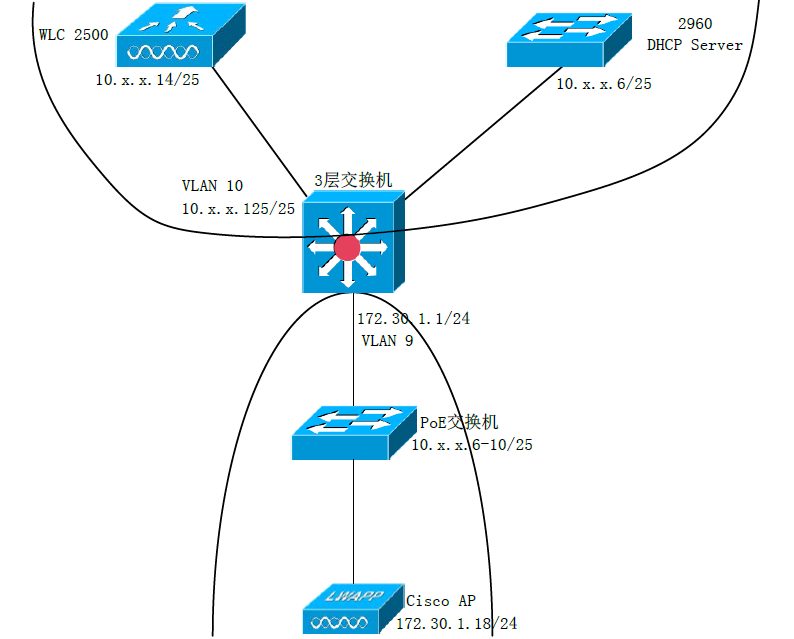

在晚上的时候,我们才拿到了项目拓扑。

项目的拓扑如下

刚拿到项目需求和拓扑的时候,很想不通所有设备都起了trunk,为什么还要划分vlan。

想着可能是需求有问题,就没管那么多,起了trunk以后,就都没有配置vlan。

WLC的配置很有特点,它有四个相同的物理接口,在WLC上配置了两个逻辑接口都映射在了物理接口1上。

让物理接口1即是管理接口,又是user接口。

这个项目的拓扑我们在研究后发现,就是配置cisco的瘦AP管理。

这个瘦AP顾名思义,就是没有自己的配置,设备比较简单,是个“瘦子”。

还有一种AP叫做胖AP,这种AP可以自己进行配置,不需要去找其他设备下载自己的配置。

其实还是比较简单的一次项目。

当天晚上的时候,我们连夜赶工,把所有的设备都配置完成,并且布好线路。

就等第二天接上他们酒店的核心三层交换机就可以OK了。

第二天,我们和店长进行沟通,打开了核心机房的大门。

进去后发现其实并没有想象中那么高端的设备,用的是一台锐捷的设备做的三层核心交换机。

我们把WLC拿到楼下,接上核心交换机,两台POE也配置OK接上核心交换机。

但是WLC就是不能管理到客房布置好的AP。

当时我们DY反应认为是我们的配置不对,在发现故障后,立即开始对自己的配置进行检查排错。

这个时候,我们还觉得压力不大,毕竟出错是很正常的事情。

我们还能安抚店长的情绪,做好客户关系的维护。

在检查了几遍,尝试修改了好几次配置之后,我们发现自己的配置是没有什么问题的。

突然发现这个核心对于我们来说是一个不可控的设备,会不会是核心上的配置有问题。

但是,作为一个非本单位的工程师,我们是不可能也不愿意去接触客户的核心设备的。

没有必要去获得自己不应该获得的权限,这个时候我们开始联系店长,让店长找可以碰核心配置的工程师,来和我们一起解决这个问题。

但是,在联系到西安本地的IT工程师的时候,这个工程师生病了,在医院住院,不能来到现场解决问题。

我们又联系了汉庭上海总部的技术部门。

在和汉庭技术部门的DY次沟通中,对方的口气很不好。坚定的说自己的配置没有问题,他们是按照流程配置的核心设备,并且已经给我们配置好了核心,为我们预留了4个接口,我们只需要配置好我们的设备,并且插到他们预留的接口就可以。要是出错,肯定是我们的问题。

这个时候,我们很无奈,只能继续排查自己的设备和配置。

在通过抓包,debug等等检查后,我们还是没有发现我们自己配置和连接的问题,再次打电话去上海汉庭总部,

这次上海汉庭的工作人员说自己下班了,这个问题不要再给他打电话。

这个事情不归他管了。我们多次交涉没有结果,对方工程师还拉黑了我们的电话。

我们和店长再次交涉,希望店长可以找到能够配置核心的工程师来配合我们的工作。

店长在几个小时以后,给我们了一个电话。我们打过去,对方是上海总部的工程师,我们要求对核心设备的trunk等配置进行检查。

在5分钟后,对方工程师说的是,你们的设备应该可以使用了。

果然,这次设备接上核心后,AP可以获取到地址了。当时我们特别兴奋,觉得这次应该可以成功了。

但是,在接上核心后,AP可以获取到IP地址,但是不能ping通WLC,不能获取到自己的配置,WLC也不能管理到AP。

我们又一次陷入到排错和检查的深渊中,这个时候,我们对自己这三台设备已经检查了不下10遍了。

一夜没有休息好,加上店长不断的过来询问进度,精神压力很大。

而且开始不知所措,不知道应该再检查哪里的配置。

在沮丧和挫败感还有压力下,没有办法,我们寻求了公司的远程帮助。

公司的技术人员帮我们排查了几遍后,发现我们在DHCP中的OPTION 43配置的不对。

我们立即在网上下载查看了cisco的中文英文的技术文档。

重新计算了option 43 的数值。

在更改后,还是没有解决我们的问题。WLC还是不能管理到AP。

局势一度陷入僵局。我们几个人在项目现场,一筹莫展。

由于是劳动节旅游高峰,在配置调试过程中,不停有客人入住,几乎每个人都会询问有没有WIFI,什么时候可以修好。

这让我们压力更大,而且店长杀人的眼神,也让我们坐立不安。

我们只希望可以尽快的处理好碰到的故障,早点解决顾客的需求。

再一次寻求了公司的外援后,我们使用了wareshark 抓包,traceroute等排错手段后,又一次把问题的源头指向了客户这边的核心交换机。

这次,我们也不敢直接贸然说是他们的核心的问题,万一要是他们核心的配置没有问题怎么办,怎么收场。店长在听到我们反馈又说是核心有问题的时候,也多次问我们,要是核心查看了,WIFI还是不通怎么办。

我们又检查和测试了我们自己的设备。

在第二天的晚上我们又连夜在机房做测试和调试,希望可以更加确定是不是客户方核心的问题。

又是一夜的工作,我们的精神和体力已经到了一个极限,大家都非常的劳累,精神也高度的紧绷。

但是还是没有找到解决方案。

第三天的早上,我们再一次开始联系上海汉庭总部的工程师,希望可以得到核心上的配置或者让他们远程检查下核心设备的配置是否正确。这一次的交涉,对方的接待人员口气非常不好,告诉我们,我们只是负责下发技术文档和拓扑,配置是你们cisco工程师的事情,我们不管这些事情。

要是有问题,你去找你们的城市IT经理解决。并且表示不要再给他打电话了。

当时我们也比较生气,我们也没有说是谁的错误,只是希望得到你们的帮助,查看核心的配置是否正常,有没有做一些流量的过滤,导致我们的设备不能通信。

但是对方的态度很恶劣。让我们完全没有办法进行下去,继续检查自己的设备这个已经行不通了。

我们检查了这么多的次数,也没有发现问题。只有在核心上看看是不是有什么配置的问题。

但是对方的工程师完全的不配合。在这种情况下,我们找到店长,要求店长和上海方面的工程师联系下,看看能不能配合我们的工作,让我们尽早的完成项目。

对店长和我们都是ZH的。在店长和上海方面的工程师交涉了1个小时候后,上海方面答应远程查看我们的配置,帮我们一起排错。

这个时候,我们都送了一口气,至少项目的检查进度又有了进展。

希望这次可以解决故障。

在10分钟后,对方工程师打电话来态度180度转变告诉我们你们的设备现在可以通信了,你们调试一下。我们首先插上设备,发现所有的AP都可以管理到了。大家一阵欢喜,但是还要再客户面前表现的比较淡定,当时是憋坏了我,我想他们也是一样。

这时我们show run自己的设备,发现什么配置都没有变动。但是就是通了。之后,我们对一些细小的项目需求又做了完善。离开了项目地点。

final给大家附上我们的设备show run,密码和公网IP,还有任何能泄露客户信息的配置我隐藏掉了

SX_XA_DEHCYDL_4F_POE02#show run

Building configuration...

Current configuration : 4049 bytes

!

! Last configuration change at 05:50:09 UTC Mon Apr 29 2013 by cisco

!

version 12.2

no service pad

service timestamps debug datetime localtime

service timestamps log datetime localtime

no service password-encryption

!

hostname SX_XA_DEHCYDL_4F_POE02

!

boot-start-marker

boot-end-marker

!

!

username cisco privilege 15 password 0 xxxxx

no aaa new-model

system mtu routing 1500

ip subnet-zero

!

ip dhcp snooping vlan 2

ip dhcp snooping information option allow-untrusted

ip dhcp snooping

!

!

!

!

!

!

errdisable recovery interval 60

spanning-tree mode pvst

spanning-tree extend system-id

!

vlan internal allocation policy ascending

!

!

!

interface FastEthernet0/1

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

!

interface FastEthernet0/2

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

!

interface FastEthernet0/3

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

!

interface FastEthernet0/4

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

!

interface FastEthernet0/5

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

!

interface FastEthernet0/6

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

!

interface FastEthernet0/7

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

!

interface FastEthernet0/8

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

!

interface FastEthernet0/9

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

!

interface FastEthernet0/10

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

!

interface FastEthernet0/11

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

!

interface FastEthernet0/12

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

!

interface FastEthernet0/13

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

!

interface FastEthernet0/14

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

!

interface FastEthernet0/15

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

!

interface FastEthernet0/16

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

!

interface FastEthernet0/17

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

!

interface FastEthernet0/18

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

!

interface FastEthernet0/19

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

!

interface FastEthernet0/20

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

!

interface FastEthernet0/21

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

!

interface FastEthernet0/22

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

!

interface FastEthernet0/23

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9,10

switchport mode trunk

!

interface FastEthernet0/24

switchport access vlan 10

switchport trunk native vlan 9

switchport mode access

spanning-tree portfast

!

interface GigabitEthernet0/1

switchport trunk allowed vlan 2,9,10

switchport mode trunk

ip dhcp snooping trust

!

interface GigabitEthernet0/2

!

interface Vlan1

no ip address

no ip route-cache

!

interface Vlan9

no ip address

no ip route-cache

!

interface Vlan10

ip address 10.11.12.8 255.255.255.128

no ip route-cache

!

ip default-gateway 10.11.12.125

ip http server

!

control-plane

!

!

line con 0

exec-timeout 0 0

login local

line vty 0 4

login local

line vty 5 15

login local

!

ntp clock-period 36028807

ntp server 10.11.12.1

end

SX_XA_DEHCYDL_4F_POE02#

SX_XA_DEHCYDL_4F_POE02#

SX_XA_DEHCYDL_4F_POE02#

SX_XA_DEHCYDL_4F_POE01#show run

Building configuration...

Current configuration : 4980 bytes

!

! Last configuration change at 08:08:29 UTC Mon Apr 29 2013 by cisco

! NVRAM config last updated at 08:11:17 UTC Mon Apr 29 2013 by cisco

!

version 12.2

no service pad

service timestamps debug datetime localtime

service timestamps log datetime localtime

no service password-encryption

!

hostname SX_XA_DEHCYDL_4F_POE01

!

boot-start-marker

boot-end-marker

!

!

username cisco privilege 15 password 0 xxxxx

no aaa new-model

system mtu routing 1500

ip subnet-zero

ip dhcp excluded-address 172.30.1.1 172.30.1.10

!

ip dhcp pool AP-manage

network 172.30.1.0 255.255.255.0

default-router 172.30.1.1

option 43 hex f104.0a0b.0c0e

!

ip dhcp snooping vlan 2

ip dhcp snooping

!

!

!

!

!

!

errdisable recovery interval 60

spanning-tree mode pvst

spanning-tree extend system-id

!

vlan internal allocation policy ascending

!

!

!

interface FastEthernet0/1

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

spanning-tree portfast trunk

!

interface FastEthernet0/2

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

spanning-tree portfast trunk

!

interface FastEthernet0/3

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

spanning-tree portfast trunk

!

interface FastEthernet0/4

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

spanning-tree portfast trunk

!

interface FastEthernet0/5

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

spanning-tree portfast trunk

!

interface FastEthernet0/6

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

spanning-tree portfast trunk

!

interface FastEthernet0/7

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

spanning-tree portfast trunk

!

interface FastEthernet0/8

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

spanning-tree portfast trunk

!

interface FastEthernet0/9

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

spanning-tree portfast trunk

!

interface FastEthernet0/10

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

spanning-tree portfast trunk

!

interface FastEthernet0/11

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

spanning-tree portfast trunk

!

interface FastEthernet0/12

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

spanning-tree portfast trunk

!

interface FastEthernet0/13

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

spanning-tree portfast trunk

!

interface FastEthernet0/14

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

spanning-tree portfast trunk

!

interface FastEthernet0/15

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

spanning-tree portfast trunk

!

interface FastEthernet0/16

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

spanning-tree portfast trunk

!

interface FastEthernet0/17

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

spanning-tree portfast trunk

!

interface FastEthernet0/18

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

spanning-tree portfast trunk

!

interface FastEthernet0/19

switchport access vlan 10

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode access

spanning-tree portfast trunk

!

interface FastEthernet0/20

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

spanning-tree portfast trunk

!

interface FastEthernet0/21

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

spanning-tree portfast trunk

!

interface FastEthernet0/22

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

spanning-tree portfast trunk

!

interface FastEthernet0/23

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

spanning-tree portfast trunk

!

interface FastEthernet0/24

switchport trunk native vlan 9

switchport trunk allowed vlan 2,9

switchport mode trunk

spanning-tree portfast trunk

!

interface GigabitEthernet0/1

switchport trunk allowed vlan 2,9,10

switchport mode trunk

ip dhcp snooping trust

!

interface GigabitEthernet0/2

switchport trunk allowed vlan 2,9,10

switchport mode trunk

ip dhcp snooping trust

!

interface Vlan1

no ip address

no ip route-cache

!

interface Vlan10

ip address 10.11.12.6 255.255.255.128

no ip route-cache

!

ip default-gateway 10.11.12.125

ip http server

!

control-plane

!

!

line con 0

login local

line vty 0 4

login local

line vty 5 15

login local

!

ntp clock-period 36028778

ntp server 10.11.12.1

end

由于WLC是一个图形化的配置界面截图信息太多,大家有兴趣的想要的可以找我要。

这次项目的经历,让我对于网络工程师有了全新的认识。

我觉得,网络工程师,是一个类似销售的工作,Z-U-I重要的是与人沟通。

其实对于技术点来说,真的不难,很容易学习和掌握。

难的是做人和与人交往。在这次项目中,因为去之前的沟通不够,导致我们去了半天时间都没有项目需求和拓扑。

在遇到问题或者故障的时候,主要是与对方人员的沟通,如果是自己闷头去想,我估计到现在我写这些的时候,我应该还在项目现场。

根本不可能解决这次的问题。

这次项目之后,我认识到自己在人际交往和语言艺术上的差距,在那些社会上摸爬滚打了多年的前辈们身上学习到了更多的知识。

技术很重要,这是自己的自足之本,但是发展却需要依靠自己的为人和处事。

甚至的厚脸皮、好脾气,善于沟通的人,不怕丢脸的人,才能在这个社会中站的更稳,学到的更多,进步的更快。

感谢老大给我这个机会,让我做这个项目

本文出自 网络工程师培训、思科认证、华为认证培训-onelab网络实验室 ,原文链接:https://www.xacisco.net/3270 。如若转载请注明出处。

网络工程师交流群1

周一到周五晚7:30-8:30

免费公开直播课入群交流:

QQ群1:708776371

QQ扫码入群:

直播地址和直播录屏地址,腾讯课堂:

https://ke.qq.com/course/3383684?taid=11122071219446148&tuin=a3b1001c

联系我们

微信咨询:hi20004 (可手动添加咨询)